Der Anstieg von On-line-Transaktionen und die Weiterentwicklung von Cybercrime-Taktiken unterstreichen die dringende Notwendigkeit eines starken Identitätsrisikomanagements und -monitorings. Identitätsdiebstahl stellt Unternehmen vor erhebliche Herausforderungen, weshalb eine proaktive Risikominderung für die Einhaltung gesetzlicher Vorschriften, das Vertrauen, den Schutz von Vermögenswerten und die Betriebsintegrität unerlässlich ist.

Das Identitätsrisikomanagement umfasst eine Reihe von Maßnahmen zur Stärkung der Abwehr von Aktivitäten, bei denen personenbezogene Identitätsinformationen (PII) ausgenutzt werden. Es verhindert Probleme wie Zahlungsbetrug, Kontobetrug (und -missbrauch), Kreditbetrug und die Abwicklung von Geschäften mit Personen mit hohem Risikosowie eine vorgeschriebene Praxis zur Einhaltung der Anti-Geldwäsche-Vorschriften (AML). Da viel auf dem Spiel steht, ist es notwendig, die Komplexität des Identitätsbetrugs zu verstehen und die branchenweit besten Praktiken anzuwenden, um Kunden in einer zunehmend digitalisierten Welt zu schützen.

Grundlagen des Identitätsrisikomanagements

Die Grundsätze für das Identitätsrisikomanagement variieren je nach Kontext und Branche. Dennoch kann das Ziel als Bemühen definiert werden, ein sicheres und zuverlässiges digitales Identitätsmanagement zu gewährleisten, einschließlich der Verhinderung des unbefugten Zugriffs auf vertrauliche Informationen wie Anmeldeinformationen, PII und Finanzinformationen. Als kritischer Aspekt der Cybersicherheit konzentrieren sich die Grundlagen in diesem Bereich auf drei Hauptkomponenten: Identifizierung, Bewertung und Minderung von Risiken, die mit digitalen Identitäten und Zugriffskontrollen in einer Organisation verbunden sind.

Warum Cybersicherheitsteams ein Risikomanagementsystem implementieren müssen

Ein Anstieg der Fälle von Identitätsdiebstahl, mit einem Anstieg von 257 % im letzten Jahrzehnt, was zu 1,10 Millionen gemeldeten Fällen im Jahr 2023 führt1 allein zeigt, wie dringend notwendig Risikomanagementsysteme innerhalb von Cybersicherheitsprotokollen sind. Kreditkartenbetrug machten 34 % dieser Statistiken aus, was auf die weit verbreitete und branchenübergreifende Natur des Betrugs hinweist.

Cyberkriminelle verwenden häufig ausgefeilte Taktiken wie synthetische Identitäten, Kontoübernahmen (ATOs) und die Ausbeutung ahnungsloser Personen durch Social-Engineering-Systeme. Diese Taktiken stellen eine erhebliche Bedrohung dar und können zur Infiltration von Finanzsystemen oder anderen unternehmenskritischen Daten führen, vertrauliche Informationen kompromittieren und wirtschaftliche Verluste verursachen. Durch die Einführung proaktiver Maßnahmen wie kontinuierliche Überwachung, Echtzeitanalysen und umfassende Risikobewertungsprotokolle können Unternehmen ihre Abwehrmaßnahmen gegen identitätsbezogene Bedrohungen verstärken.

So führen Sie eine gründliche Identitätsrisikobewertung durch

Jede Organisation muss sich bei ihrem Weg in die Zukunft genau über ihre Schwachstellen und Risiken im Klaren sein. Im Folgenden wird ein fünfstufiger Prozess beschrieben.

Risiko-Einschätzung

Die erste Part des Identitätsrisikomanagements besteht darin, potenzielle Bedrohungen im Zusammenhang mit Identitätsüberprüfung, Zugriffsrechten und Berechtigungen zu identifizieren. Dieser Schritt umfasst die Erfassung umfassender Daten zu Benutzerkonten, Rollen und Zugriffsrechten in der gesamten IT-Infrastruktur, um Schwachstellen zu ermitteln – wie z. B. übermäßige Berechtigungen, unzureichende Authentifizierungskontrollen und mangelhafte Aufgabentrennung, die zu kompromittierten Konten oder unbefugtem Zugriff führen können.

Risikobewertung

Der nächste Schritt besteht darin, die identifizierten Risiken anhand ihrer potenziellen Auswirkungen und Eintrittswahrscheinlichkeit zu bewerten und zu priorisieren. Dieser Prozess umfasst die Bewertung der Kritikalität von Vermögenswerten und Daten, die anfällig für identitätsbezogene Risiken sind, sowie die Bewertung und Einstufung der Risiken mithilfe von Methoden wie Risikomatrizen oder quantitativen Risikoanalysemodellen. Faktoren wie gesetzliche Compliance-Verpflichtungen und die potenziellen finanziellen oder rufschädigenden Auswirkungen werden bei dieser Bewertung ebenfalls berücksichtigt.

Risikominimierung

Nachdem die Risiken priorisiert wurden, besteht der nächste Schritt darin, effektive Minderungsstrategien zu implementieren, die eine Reihe von Maßnahmen zur Stärkung der Sicherheitsmaßnahmen umfassen. Zunächst können Unternehmen ihre Abwehrmaßnahmen stärken, indem sie präventive Kontrollen implementieren, wie z. B. die Durchsetzung robuster Authentifizierungsprotokolle, die Beschränkung der Zugriffsrechte nach dem Prinzip der geringsten Privilegien und die Durchführung regelmäßiger Berechtigungsüberprüfungen, um Angriffsflächen einzuschränken. Darüber hinaus ist der Einsatz von Detektivkontrollen – einschließlich der Implementierung von Systemen zur Überwachung der Benutzeraktivität, Echtzeitwarnungen bei Richtlinienverstößen und Anomalieerkennungsmechanismen – unerlässlich, um potenzielle Bedrohungen proaktiv zu identifizieren und abzuwehren.

Prozesse zur Reaktion auf Vorfälle und zur Behebung

Um identifizierte Risiken oder Sicherheitsvorfälle schnell zu beheben, ist die Einrichtung robuster Prozesse zur Reaktion auf Vorfälle und zur Behebung dieser Vorfälle unerlässlich. Unternehmen können die Auswirkungen von Sicherheitsverletzungen effektiv abmildern und ihre Vermögenswerte schützen, indem sie klare Verfahren zur Erkennung, Eindämmung, Beseitigung und Wiederherstellung von Vorfällen definieren.

Kontinuierliche Überwachung und Anpassung

Das Identitätsrisikomanagement ist ein dynamischer und kontinuierlicher Prozess, der Wachsamkeit und Anpassungsfähigkeit erfordert, um neuen Bedrohungen entgegenzuwirken und sich an Veränderungen im Umfeld anzupassen. Dazu gehört eine regelmäßige Neubewertung der Risiken, um neue Schwachstellen, Technologien oder sich ändernde Geschäftsanforderungen zu berücksichtigen.

Durch Echtzeitüberwachung und -analyse lassen sich Änderungen im Nutzerverhalten oder in Risikoprofilen schnell erkennen, sodass umgehende Kontrollanpassungen möglich sind. Mitarbeiterschulungen zu Finest Practices im Identitätsrisikomanagement stärken die Abwehrkräfte des Unternehmens. Die Integration von Mitarbeitern, Prozessen und Technologie gewährleistet ein effektives Identitätsrisikomanagement, stärkt die Cybersicherheit, schützt Vermögenswerte und sorgt für die Einhaltung gesetzlicher Vorschriften.

3 technologische Innovationen zur Minderung von Identitätsrisiken

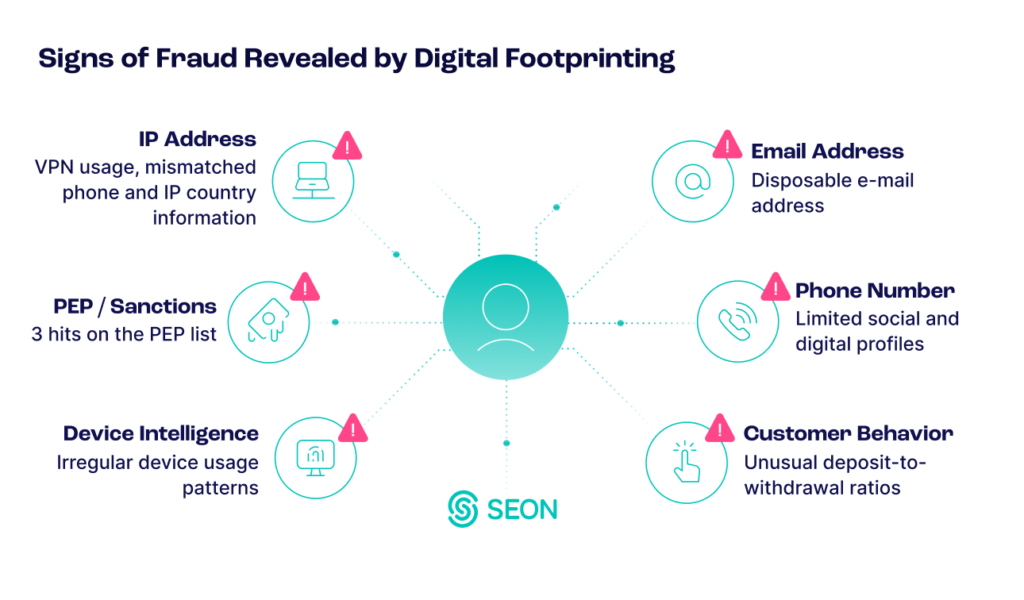

Im heutigen digital geprägten Zeitalter ist die Auseinandersetzung mit Identitätsbezogene Risiken erfordern bessere Technologie. Während Unternehmen bestrebt sind, vertrauliche Informationen zu schützen und das Vertrauen aufrechtzuerhalten, revolutionieren drei technologische Innovationen – Digital Footprinting, Geräteintelligenz und KI-gestützte Erkenntnisse – das Identitätsrisikomanagement und bieten robuste Instruments, um betrügerische Aktivitäten mit beispielloser Präzision und Agilität zu erkennen, zu verhindern und darauf zu reagieren.

Digitaler Fußabdruck

Digitaler Fußabdruck bietet Organisationen tiefgreifende Einblicke in die Überprüfung der Wahrhaftigkeit und Gültigkeit eines Kontos, indem das On-line-Verhalten und die On-line-Aktivitäten einer Individual anhand verfügbarer öffentlicher Informationen untersucht werden. Es aggregiert und analysiert eine Fülle von Daten, darunter Social-Media-Profile, Browserverlauf, On-line-Käufe, Kommunikationsmuster und andere Signale, um einen umfassenden Überblick über die digitale Präsenz zu bieten. Durch verwandte Kontoinformationen, wie z. B. frühere Datenschutzverletzungen und IP-Adressdaten, wird die Legitimität durch verbundene und verwandte Konten deutlich, während schnell und in großem Umfang erstellte gefälschte Konten auffallen. Durch die Integration der Analyse des digitalen Fußabdrucks in das Identitätsrisikomanagement können Organisationen potenzielle Bedrohungen und Schwachstellen identifizieren.

Durch die Verfeinerung von Authentifizierungsprozessen können Unternehmen beispielsweise die Genauigkeit bei der Überprüfung der Identität von Benutzern verbessern, indem sie Informationen mit vom Benutzer bereitgestellten Daten abgleichen. Darüber hinaus können Unternehmen durch aufmerksame Überwachung von Änderungen oder Abweichungen, wie z. B. plötzliche Veränderungen der On-line-Aktivität oder nicht autorisierte Kontoaufrufe, Anzeichen von Identitätsdiebstahl oder Kontokompromittierung umgehend erkennen. Unternehmen können spezifische identitätsbezogene Risiken proaktiv angehen, indem sie maßgeschneiderte Risikoprofile für Einzelpersonen oder Unternehmen erstellen.

Daten zu digitalen Fußabdrücken dienen als wertvolles forensisches Beweismittel bei Sicherheitsvorfällen oder -verletzungen. Sie unterstützen Untersuchungen und Maßnahmen zur Reaktion auf Vorfälle, indem sie die Rückverfolgung des Ursprungs der Verletzung erleichtern und die Wirksamkeit der Schadensbegrenzung verbessern.

Geräteintelligenz

Geräteintelligenz verbessert das Identitätsrisikomanagement durch die Analyse von Geräteeigenschaften, -verhalten und -attributen wie Typ, Betriebssystem, IP-Adresse und Geolokalisierung. Diese Analyse stärkt Authentifizierungsprozesse, identifiziert verdächtige Zugriffsversuche und sorgt für robuste Sicherheitsmaßnahmen.

Das Erkennen von Anomalien und das Aktivieren adaptiver Zugriffskontrollen sind entscheidend, um die Geräteintelligenz zu nutzen. Die Überwachung von Änderungen der Geräteattribute kann dabei helfen, identitätsbezogene Risiken wie ungewöhnliche Anmeldeversuche zu identifizieren. Gleichzeitig ermöglichen adaptive Zugriffskontrollen es Unternehmen, die Authentifizierungsanforderungen basierend auf dem wahrgenommenen Risiko anzupassen und so die allgemeine Sicherheit zu verbessern.

Entdecken Sie, wie Sie jede Transaktion absichern und Ihr Unternehmen schützen können.

Mehr lesen

Leistungsstarke KI-Einblicke

Die Stärke der künstlichen Intelligenz (KI) liegt in ihrer Fähigkeit, riesige Datensätze zu analysieren und komplexe Muster zu erkennen, die auf potenzielle Risiken hinweisen – und das mit beispielloser Geschwindigkeit und Genauigkeit. KI durchsucht verschiedene Informationsquellen, darunter Benutzerverhalten, Transaktionsdaten und historische Muster, um anomale Aktivitäten oder Abweichungen von etablierten Normen zu identifizieren. Auf diese Weise können Unternehmen aufkommende Bedrohungen vorhersehen und ihnen begegnen, bevor sie zu ausgewachsenen Sicherheitsverletzungen oder anderen schädlichen Aktivitäten eskalieren. So können sie Informationen sichern und die Betriebskontinuität aufrechterhalten.

KI-gestützte Lösungen ermöglichen zudem eine dynamische Anpassung an sich entwickelnde Cyberbedrohungen in Echtzeit. Durch kontinuierliches Lernen und Verfeinern können KI-Systeme Risikobewertungsparameter und Erkennungsalgorithmen basierend auf den neuesten Bedrohungsinformationen und Umgebungsänderungen autonom anpassen. Diese Anpassungsfähigkeit stellt sicher, dass Identitätsrisikomanagementstrategien angesichts sich schnell entwickelnder Angriffsvektoren und Taktiken von Cyberkriminellen flexibel und reaktionsfähig bleiben.

Vorbereitung auf neue Herausforderungen im Identitätsrisikomanagement

Die Leichtigkeit, mit der Identitäten heute gefälscht und gefährdet werden können, unterstreicht die Notwendigkeit differenzierterer Lösungen. Anstatt sich nur auf die Überprüfung von IDs zu konzentrieren, müssen Unternehmen Strategien entwickeln, die untersuchen, wer sich verbindet und wie dies geschieht. Dieser Ansatz berücksichtigt, dass die Identität nur ein Teil des Puzzles ist und dass die tatsächliche Sicherheit im Verständnis von Verhaltenssignalen und der Analyse von Echtzeitdatenpunkten liegt.

Durch die Integration von digitalem Fußabdruck, Geräteintelligenz und KI-Algorithmen bietet SEON einen ausgeklügelten Ansatz, der Echtzeitdatenpunkte durchsucht, um ein umfassendes Identitätsbild zusammenzustellen. Dies ermöglicht es Unternehmen, fundierte Entscheidungen zu treffen und sich wirksam vor betrügerischen Aktivitäten zu schützen.

Die Publish Identitätsrisikomanagement: Strategische Ansätze zur Risikominimierung erschien zuerst auf SEON.

Discussion about this post