Bevor ich anfange, werde ich erklären, dass ich in diesem Weblog keine Antworten auf den Ausdruck „tieferes Verständnis von Betrugsschemata“ geben werde. Vielmehr werde ich nur Fragen bezüglich des Ausdrucks aufwerfen. Um ehrlich zu sein, wenn ich ein CAE battle, bin ich mir nicht sicher, was der Beruf von mir möchte.

Trotzdem lobe ich den Beruf, wie wichtig es ist, ein tieferes Verständnis von Betrugssystemen zu erlangen, mit denen unsere Unternehmen konfrontiert sind. Vielleicht rede ich aus beiden Seiten meines Mundes. Denken Sie daran, meine Blogs sollen Sie zum Nachdenken bringen.

Denken Sie additionally darüber nach: Betrug ist nicht vorhersehbar, wann er auftreten wird, aber es ist ziemlich einfach, wie er auftreten wird.

Interne Prüfungsstandards 2025: Betrugsverantwortung

Um mich aus dem Januar -Weblog zu wiederholen: Ich habe nach „neuen IIA -Requirements und Betrugsverantwortung“ gesucht und hier ist, was die KI zur Verfügung gestellt hat.

Das neue IIA (Institute of Inner Auditors) Globale interne Prüfungsstandards legen einen erheblichen Schwerpunkt auf internen Wirtschaftsprüfern, die das Betrugsrisiko in einer Organisation aktiv bewerten und mildern. Sie fordern, dass sie einen proaktiveren Ansatz zur Betrugserkennung verfolgen und ein tieferes Verständnis für potenzielle Betrugsschemen in ihre Auditplanung und -ausführung einbeziehen. Dies entspricht der breiteren Verantwortung der internen Prüfungsfunktion, um strategische Ziele zu unterstützen und zum Gesamterfolg der Organisation über nur finanzielle Kontrollen hinaus beizutragen.

Was bedeutet ein tieferes Verständnis potenzieller Schemata genau?

Okay, ich sollte mich über diesen Satz freuen, weil ich schon lange über Betrugsrisikoaussagen schreibe. Leider bin ich nervös für alle meine CAE -Freunde. Wie ich bereits sagte, gibt es in diesem Weblog keine Antworten, nur Fragen. Hier sind einige der Fragen. Ich denke, Sie müssen berücksichtigen:

1. Benötige ich eine bessere Beschreibung der Betrugssysteme in meinen Arbeitspapieren?

2. Muss ich alle Betrugsprogramme in meinem Geltungsbereich in meinen Arbeitsplätzen dokumentieren?

3.. Sollte ich erklären, wie das Betrugsschema versteckt wird -oder, wie ich möchte, die Phantasm erstellen, dass die Transaktion alle unsere internen Kontrollen vollständig entspricht?

4. Sollten wir unseren Fokus von einer Kontrollperspektive auf eine Ereignisperspektive verlagern?

5. Soll ich erklären, wie das System in unserem Unternehmen auftreten könnte?

6. Soll ich das Schema aus einer Datenperspektive beschreiben?

7. Soll ich wie ein Staatsanwalt denken, wenn ich die Elemente des Betrugsschemas dokumentiere?

8. Welchen Grad an Vertrauen müssen Sie in Ihre Prüfungsverfahren haben, um die Ereignisse des Betrugsschemas zu erkennen?

9. Ist ein Kontrolltest ausreichend, um das Betrugsprogramm zu erkennen?

10. Bedeutet er ein Wort „Ausführung“ ein Prüfprogramm?

Lassen Sie mich das Downside des „tieferen Verständnisses“ veranschaulichen

Meiner Meinung nach tritt in jeder großen Organisation in jeder großen Organisation ein Durchgangsprogramm in gewisser Weise höchstwahrscheinlich auf. Wenn Sie eine Ausgabenprüfung, ein Kaufprüfung oder eine zu zahlende Prüfung des Kontens durchführen, sollten Sie die Wahrscheinlichkeit dieses Programms in Ihrem Unternehmen berücksichtigen. Um mich aus früheren Blogs zu wiederholen, kann dieses Schema alle Ihre internen Steuerelemente einhalten und dennoch direkt unter Ihrer Nase auftreten.

Meine Meinung zu der Wahrscheinlichkeit basiert nicht auf wissenschaftlich erhobenen Daten, sondern auf Betrug als Unternehmen gegenüber einem Verbrechen. Hier ist meine Beschreibung des Betrugsschemas:

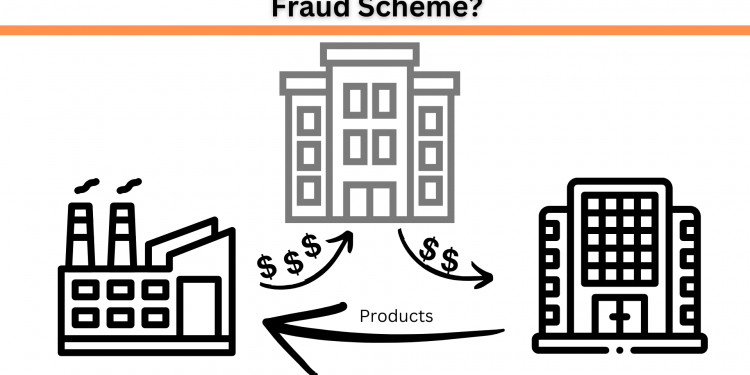

Das Shell Firm Cross-By way of-Programm besteht aus drei Unternehmen. Es gibt zwei primäre Permutationen des Cross-By way of von Shell Firm. Das erste Unternehmen ist Ihr Unternehmen, das zweite Unternehmen ist die Shell -Firma, und das dritte Unternehmen ist ein echter Lieferant. Die Shell Firm wird entweder von einer internen Particular person oder von einem Verkäufer des dritten Unternehmens kontrolliert, der Lieferant der Waren ist. Jede Model hat ein ähnliches, aber unterschiedliches Betrugsdatenprofil. Im Schema für die falsche Entität können sowohl die Entität als auch die Transaktionsanalyse bei der Lokalisierung des Shell -Unternehmens wirksam sein.

Bitte bewerten Sie meine Beschreibung zu einem „tieferen Verständnis“. Lassen Sie uns meine Beschreibung kritisieren.

1. Wussten Sie, dass es über 25 Permutationen von Shell -Unternehmen gibt?

2. Wussten Sie, dass ein externer Verkäufer das Shell -Unternehmen zum Verkauf an Ihr Unternehmen geschaffen hat?

3.. Wussten Sie, dass dies vielleicht ein Kickback -Schema gegenüber einem Veruntreuungsprogramm für Vermögenswerte ist?

V.

5. Sollten wir feststellen, wo unser Unternehmen am anfälligsten für dieses Betrugsprogramm ist? – (das sprichwörtliche Wie und wo die Frage.)

6. Sollten wir die gemeinsamen Verschleierungstechniken beschreiben?

7. Sollten wir diskutieren, wer könnte dieses System in Ihrem Unternehmen begehen?

8. Sollten wir unsere Überprüfung auf den direkten Zugriff auf die Datendateien einschränken, oder sollten wir den indirekten Zugriff auf die Datendateien berücksichtigen? Weißt du was das bedeutet?

9. Ist es eine Rolle, ob das System in Dienstleistungsausgaben oder materiellen Gütern auftritt?

10. Hat Ihr Unternehmen die Shell -Firma geschaffen, um die Regeln für die Geschäftsregeln der Minderheiten zu erfüllen oder Geld zu waschen, um ein Bestechungsgeld zu bezahlen?

Meine Meinung zum Thema “tieferes Verständnis von Betrugsschemata”

Seien wir ehrlich, unser Beruf wollte nie, dass der Wirtschaftsprüfer dafür verantwortlich ist, Betrug im Kontext einer Prüfung zu erkennen. Wir ziehen es vor zu sagen, dass wir das Betrugsrisikomanagementprogramm des Managements oder die Angemessenheit der internen Kontrollen des Managements bewerten werden. Wir haben Phrasen wie „Betrugsprävention interne Kontrollen“ erstellt. Aber Betrugsverhütung ist nichts anderes als interne Kontrollen, wie von COSO beschrieben.

Wenn Sie den Fortschritt der Prüfungsverantwortung für Betrug von den späten 80ern bis zum aktuellen Datum untersuchen, werden Sie feststellen, dass die Prüfung weiterhin für die Verhinderung und Erkennung von Betrug in Kerngeschäftssystemen verantwortlich ist. CPAs sind jetzt dafür verantwortlich, Betrug in Abschlüssen zu erkennen, die materielle Auswirkungen haben. Infolgedessen müssen sie die potenziellen Betrugsprogramme für finanzielle Erklärung besser verstehen.

Wenn wir additionally den Schritt zu einem „tieferen Verständnis der Betrugsprogramme“ machen, müssen wir in die Forschung und Veröffentlichung dieser Informationen investieren. Schließlich werden Sie nicht mit diesem Wissen geboren, weshalb ich oft zwischen der Wissenschaft des Betrugs und der praktischen Anwendung der Wissenschaft des Betrugs unterschieden habe.

Berühmte Tagebücher, die Fälschungen zu sein scheinen

Können Sie einige der berühmteren Tagebücher auflisten, die Fälschungen zu sein scheinen?

1. Spende von Konstantin

2. Shakespeare verlor das Spiel

3. Lincolns Liebesbriefe

4. Hitlers Tagebücher

5. Howard Hughes Autobiographie

6. Jack the Rippers Tagebuch

7. Mussolinis Tagebuch

8. Protokolle der Ältesten von Zion

Quelle Nova Homepage / Viking Homepage

Wie buchstabieren Sie zum Spaß in den folgenden Sprachen oder sagen Sie Betrug?

1. Politur

2. Arabisch

3. Russisch

4. Japanisch

5. Persisch

6. Serbisch

7. IRISH

Discussion about this post